首页 >> 社会 >

对Shor算法的修改可能意味着功能较弱的量子计算机可以破解密码系统

隶属于中国许多机构的一组研究人员修改了Shor的算法,使功能较弱的量子计算机能够破解当前的密码系统。该团队在arXiv预印本服务器上发表的一篇论文中描述了他们的修改并概述了使用真实世界的量子计算机对其进行测试的结果。

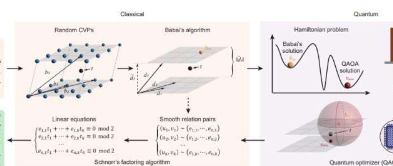

在1990年代初期,研究人员开发了加密密钥,用于保护涉及将两个质数相乘的计算机系统和数据。随着数字越来越大,弄清楚哪两个数字被用来创建一个给定的大数字被证明比传统系统所能处理的要多。

但在20世纪90年代中期,数学家彼得·肖尔提出了一种算法,可用于使用量子计算机破解此类密码系统。但由于当时的量子计算机,甚至是今天存在的量子计算机,还没有发展到可以运行算法的程度,密码学仍然是安全的——但可能不会持续很长时间。

在这项新的努力中,研究人员修改了Shor的算法(他们称他们的Schnorr算法)以用于功能低得多的量子计算机。他们的工作涉及一种优化算法,以加快对原始算法中花费最多工作的步骤的处理,因此也需要最多的时间。他们通过在只有10个量子位的量子计算机上分解一个48位数字来证明它是有效的。

他们表示,很快,他们将能够分解更长的数字,从而使传统的密码系统面临风险。他们估计使用372个量子比特运行他们的算法的量子计算机可以破解当今使用的任何密码系统。他们的工作中没有提到的是一个仍然存在的警告——今天的量子计算机的错误率如此之高,以至于不可能用它们来破解密码系统。

如果在不久的将来出现错误率低得多的系统,密码系统制造商可以增加用于生成密钥的素数的大小——但只能维持这么长时间。未来保护计算机系统更有可能的前景是使用量子安全通信,特别是量子密钥分发。

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

分享:

相关阅读

最新文章

-

【别克gl8商务车怎么样】别克GL8自推出以来,凭借其出色的舒适性、空间表现和品牌口碑,成为国内高端商务用车...浏览全文>>

-

【别克gl8商务车油耗是多少】别克GL8作为一款经典的商务车型,凭借其宽敞的内部空间、舒适的乘坐体验和较高的...浏览全文>>

-

【别克gl8商务车油耗多少】别克GL8是一款非常受欢迎的中大型MPV,广泛用于商务接待、家庭出行以及出租车等场景...浏览全文>>

-

【别克gl8商务车价格多少】别克GL8作为一款经典的商务车型,凭借其舒适性、空间表现以及品牌口碑,深受企业用...浏览全文>>

-

【别克gl8商务车价格】作为一款在国内市场广受好评的中高端商务车型,别克GL8凭借其宽敞的内部空间、舒适的乘...浏览全文>>

-

【别克gl8商务车多少钱】别克GL8作为一款经典的商务车型,凭借其舒适性、空间表现和品牌口碑,在国内市场上一...浏览全文>>

-

【别克gl8商务车的参数是怎样的】作为一款在商务用车市场中备受青睐的车型,别克GL8凭借其宽敞的空间、舒适的...浏览全文>>

-

【别克gl8商务车参数】作为一款在市场上备受关注的中高端商务车型,别克GL8凭借其宽敞的空间、舒适的驾乘体验...浏览全文>>

-

【别克gl8商务车报价参数配置】别克GL8作为一款经典的商务车型,凭借其宽敞的内部空间、舒适的乘坐体验以及较...浏览全文>>

-

【别克excelle是哪款车】“别克Excelle”这一名称在汽车市场中并不常见,可能是对别克某款车型的误写或翻译差...浏览全文>>

大家爱看

频道推荐